Mobile Security Framework(MobSF) は、モバイルアプリケーション専用のペネトレーションテストツールです。主に、開発者やペンテスター(侵入テスト専門家)、セキュリティアナリスが使用し、Android・iOS・Windowsアプリにおける脆弱性や設定ミス、セキュリティ上の欠陥を評価 するために利用されています。

MobSFは、静的解析と動的解析組み合わせた、高度なモバイルアプリセキュリティテストが行えるという特徴があります。特に、アプリケーション開発の初期段階で脆弱性を検出できるため、実際にアプリをリリース・運用する前に、問題を未然に防ぐことができます 。

MobSFの 特徴MobSFは、開発ライフサイクル全体を通じてアプリのセキュリティを強化する包括的なツールで、以下のような機能があります。

静的解析(Static Analysis) ソースコードやバイナリを解析し、脆弱性や設定ミス、過剰な権限、埋め込まれた機密情報などを検出して、アプリの攻撃対象領域を最小限に抑えます。

動的解析(Dynamic Analysis) 実際にアプリを使用する際の挙動をシミュレーションし、APIの呼び出しやネットワーク通信を監視して、データの安全でない送信や実行時の脆弱性を検出します。

APIセキュリティテスト バックエンドのAPIに対して認証・認可・データ検証の弱点をチェックし、MITM(中間者攻撃)などのシミュレーションを通じて安全な通信を確保します。

マルウェア検出 不審な挙動や不正なコードのパターンを検出して、潜在的なセキュリティ脅威を特定します。

CI/CDパイプラインとのスムーズな統合 RESTful APIを通じてセキュリティチェックを自動化し、独自のワークフローに組み込むことも可能です。

なぜMobSFが選ばれるのか? 前述したように、MobSFを活用することで、アプリの脆弱性発見やマルウェア分析、セキュリティ診断が可能になります。開発の初期段階からリスクを特定して対策できるため、ユーザーデータの保護や企業ブランドへの信頼維持にも繋がります。

さらに、コストパフォーマンスにも優れているため導入しやすく 、限られた予算でアプリのセキュリティ強化を図りたい企業からも高く評価されています。

ツールの操作方法 1 . インストールとセットアップ

GitHubリポジトリ[1] からMobSFをダウンロードします。 使用する環境に応じて、Python、Docker、仮想マシンなどの依存関係ツールをインストールします。 MobSFサーバーを起動しますPythonベースのローカル環境であれば、python manage.py runserverを実行します。 Dockerを使う場合は、docker-compose upを実行します。

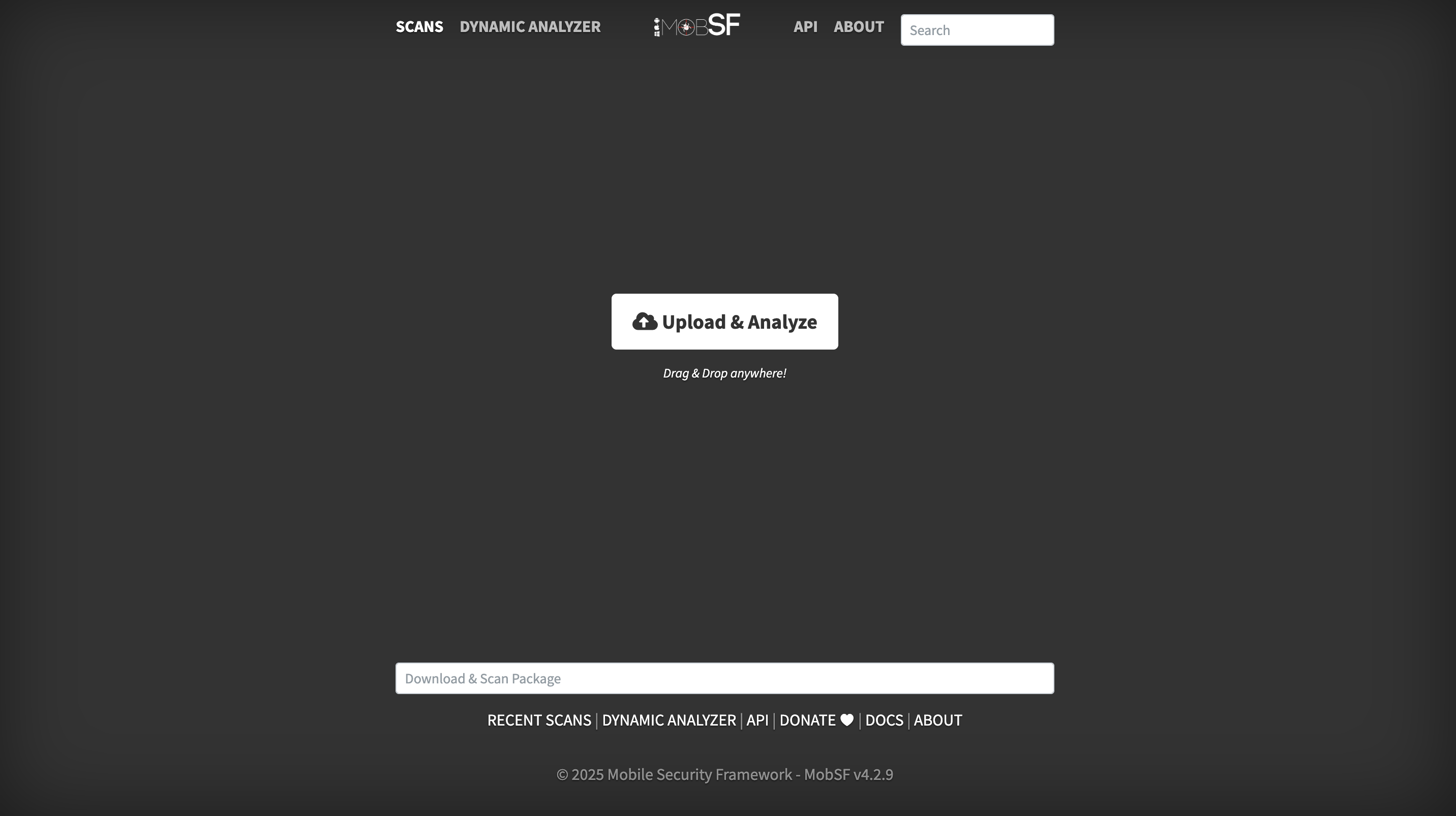

2 . アプリのアップロード

ブラウザでMobSFのWebインターフェースにアクセスします。http://127.0.0.1:8000 Androidアプリ(APKファイル)やiOSアプリ(IPAファイル)、またはソースコードをドラッグ&ドロップします。 ファイルがアップロードされると、MobSFが自動でスキャンを開始します。 3 . 結果の分析

静的解析レポートを確認し、権限設定やハードコードされた認証情報、安全でないAPIの情報を把握します。 利用環境で可能であれば、動的解析を実施し、サンドボックス内でアプリを動かしながら実行時の挙動やネットワーク通信を観察します。 APIセキュリティテストでバックエンドAPIの認証や認可、通信の脆弱性をチェックします。 マルウェア検知レポートを見て、潜在的な悪意あるコードや不審な挙動を特定します。

4 . 連携と自動化

提供されているREST APIを使い、CI/CDパイプラインの中で自動的にスキャンを実行できます。 Jenkins、GitHub Actions、GitLabなどのツールと連携し、開発ライフサイクル全体で継続的なセキュリティチェックを実現します。

5 . レポートの読み解き方

各レポートには、リスクレベル(高、中、低)や修正方法の詳細が記載されています。 MobSFの指示に従い、特に高リスクの脆弱性から優先的に対応します。

6 . 応用

組織のセキュリティポリシーに合わせてルールやプラグインのカスタマイズが可能です。 APIを活用した機能拡張や設定変更により、ワークフローに合わせた運用ができます。

利用シーン 【本番リリース前のセキュリティ評価】

例: 銀行アプリのリリース直前内容: MobSFを使って静的解析/動的解析を行い、ハードコードされた認証情報や弱い暗号化、不安定なAPI呼び出しなどを検出結果: 開発者が脆弱性を修正し、安全な取引を実現

【サードパーティ製アプリやSDKの安全性確認】

例: 外部の決済SDKを自社アプリに組み込む場合内容: MobSFがSDKのバイナリを解析し、悪意あるコードや過剰な権限をチェック結果: セキュリティ基準に合ったSDKかどうかを判断し、安全な組み込みを確保

【DevSecOpsにおける継続的セキュリティ】

例: 小売事業者がECアプリのアップデートを頻繁に行う場合内容: 各ビルドごとに自動でスキャンを実行し、開発の早い段階で脆弱性を検出結果: 早期に問題を修正し、後工程での手戻りやコストを削減

【社内向けアプリのマルウェア検出】

例: 社内コミュニケーション用アプリの配布内容: MobSFが悪意のあるマルウェアやスパイウェアを検知結果: 社内情報の漏えいや不正アクセスを防止

【バックエンドAPIのセキュリティテスト】

例: 医療アプリが患者情報を取得する場合内容: 認証や認可の不備、情報漏洩の可能性などをチェック結果: 患者の機密情報を守れる

【業界標準への準拠支援】

例: 金融系アプリでPCI DSS準拠が求められる場合内容: 暗号化設定や権限管理、API利用が規格に合致しているかを検査結果: 法規制やセキュリティ基準を遵守し、安全性が認められたアプリとして認証される

【ペネトレーションテストの補助】

例: サイバーセキュリティ企業によるSNSアプリのテスト内容: 重要な脆弱性(不適切なデータ保存、保護されていないAPIなど)を発見結果: 改善策を提案し、アプリの安全性向上に貢献

MobSF活用で抑えておきたいポイント 【早期導入とスキャンの自動化】 開発の初期段階や大きな更新後にMobSFでスキャンを実施します。また、MobSFのAPIを使ってCI/CDパイプラインにスキャンを組み込み、自動化することで、継続的に安全性を確認できます。

【静的解析と動的解析の併用】 静的解析でハードコードされた秘密情報や設定ミス、APIの誤用を見つけ、動的解析では実行時に起こる脆弱性(例:通信の安全性の問題)を検出します。

【重要な問題を優先的に対応】 暗号化の弱さや過剰な権限付与など、リスクの高い脆弱性を優先的に修正します。また、その修正内容は記録・管理し、コンプライアンス対応や監査に備えとなります。

【安全な環境で解析を行う】 MobSFは、仮想マシンやDockerコンテナなどの隔離された安全な環境での実行が推奨されています。また、常に最新バージョンにアップデートすることで、最新のセキュリティ機能を活用できます。

【依存関係やAPIも忘れずにテスト】 サードパーティのライブラリやSDKに脆弱性がないか確認し、バックエンドのAPIも認証や暗号化、データ検証が適切に行われているかテストします。

メリット (画像引用元:PurpleSec) 幅広いセキュリティテストに対応 静的解析・動的解析・APIのセキュリティ検査を通じて、アプリ開発のあらゆる段階で脆弱性を発見できます。

マルチプラットフォーム対応 Android・iOS・Windowsアプリに対応し、APKやIPAファイル、ソースコードの解析が可能です。

高速かつ自動化可能 スキャン結果を素早く詳細にレポートし、REST APIを使ってCI/CDパイプラインにも簡単に統合できます。

カスタマイズ可能なオープンソース 無料で利用でき、独自ルールの設定などで自社のセキュリティ基準やワークフローに合わせて柔軟に運用できます。

定期的なアップデートとコミュニティサポート 頻繁なアップデートと活発なコミュニティにより、最新の脅威にも対応できる進化を続けています。

現状の課題 【テスト範囲の制限】

iOSの動的解析が非対応 MobSFはiOS向けの静的解析(SAST)には対応していますが、動的解析(DAST)には非対応のため、実行時の脆弱性検出には限界があります。

実行時の脆弱性を検出できない アプリ動作中に発生する脆弱性(例:メモリ破損など)には対応していません。

依存ライブラリへの対応が不十分 サードパーティ製ライブラリや、その依存先の脆弱性までは検出できません。

【検出結果の精度と負担】

誤検知が否定できない 誤検出(False Positive)や見逃し(False Negative)の発生を否定できないため、専門的な知識での確認作業が必要です。

情報量が多く、重要度が不明瞭 大量の情報を出力しますが、重大な脆弱性が明確に示されなかったり、対処方法が不十分な場合があります。

【CI/CDや開発フローとの連携の難しさ】

統合が難しい CI/CDパイプラインやバージョン管理ツールとの連携設定がやや複雑です。

高いリソース要求 MobSFの利用には、一定のコンピュータリソースが必要で、効果的な活用にはセキュリティに関する専門知識も求められます。

【柔軟性・更新性の課題】

エミュレータ依存 主にエミュレータ上での解析となるため、実機での挙動との差異が出る可能性があります。

更新の遅さ オープンソースであるがゆえに、アップデートの頻度が低く、新たな脅威への対応が遅れる可能性があります。

コンプライアンス対応の難しさ 法規制やセキュリティ基準への準拠には注意が必要で、運用上の追加的な対応が求められることがあります。

類似ツール Drozer Androidアプリに特化した、セキュリティ評価フレームワーク。

Fortify 静的アプリケーションセキュリティテスト(SAST)向けの商用ツール。

QARK Androidアプリのセキュリティに特化した、オープンソースツール。

AD

今後の展望 今後は、特にiOS向けの動的解析機能が強化され、AIや機械学習を活用して難読化されたコードや高度な脅威の検出が可能になると予想されています。

また、DevSecOps(開発・セキュリティ・運用の統合)の普及により、CI/CDとの連携がさらに強化され、APIセキュリティの検査機能も向上することで、自動化された開発フローにおける存在感が一層強まるでしょう。

他にも、新しいプラットフォームやフレームワークへの対応、法規制への準拠を意識した機能の追加により、今後も開発現場で幅広く活用される見込みです。オープンソースであるため、コミュニティ主導の継続的な改良が進み、課題の解決や機能の進化が期待されます。これにより、モバイルアプリセキュリティの分野での存在感がさらに高まっていくでしょう。

まとめ MobSFは、静的解析・動的解析・APIテストなど多様な機能を備えた、モバイルアプリのセキュリティに役立つ重要なツールです。

現状いくつか課題はありますが、オープンソースとしてコミュニティが継続的な改善を進めており、今後更なる進化が期待されています。

モバイルセキュリティのニーズが高まる中で、MobSFの機能はますます充実し、開発者やセキュリティ担当者にとって欠かせないツールとなるでしょう。